Wie WannaCry die IT-Sicherheit weltweit gefährdete

Grundlegende Informationen über WannaCry

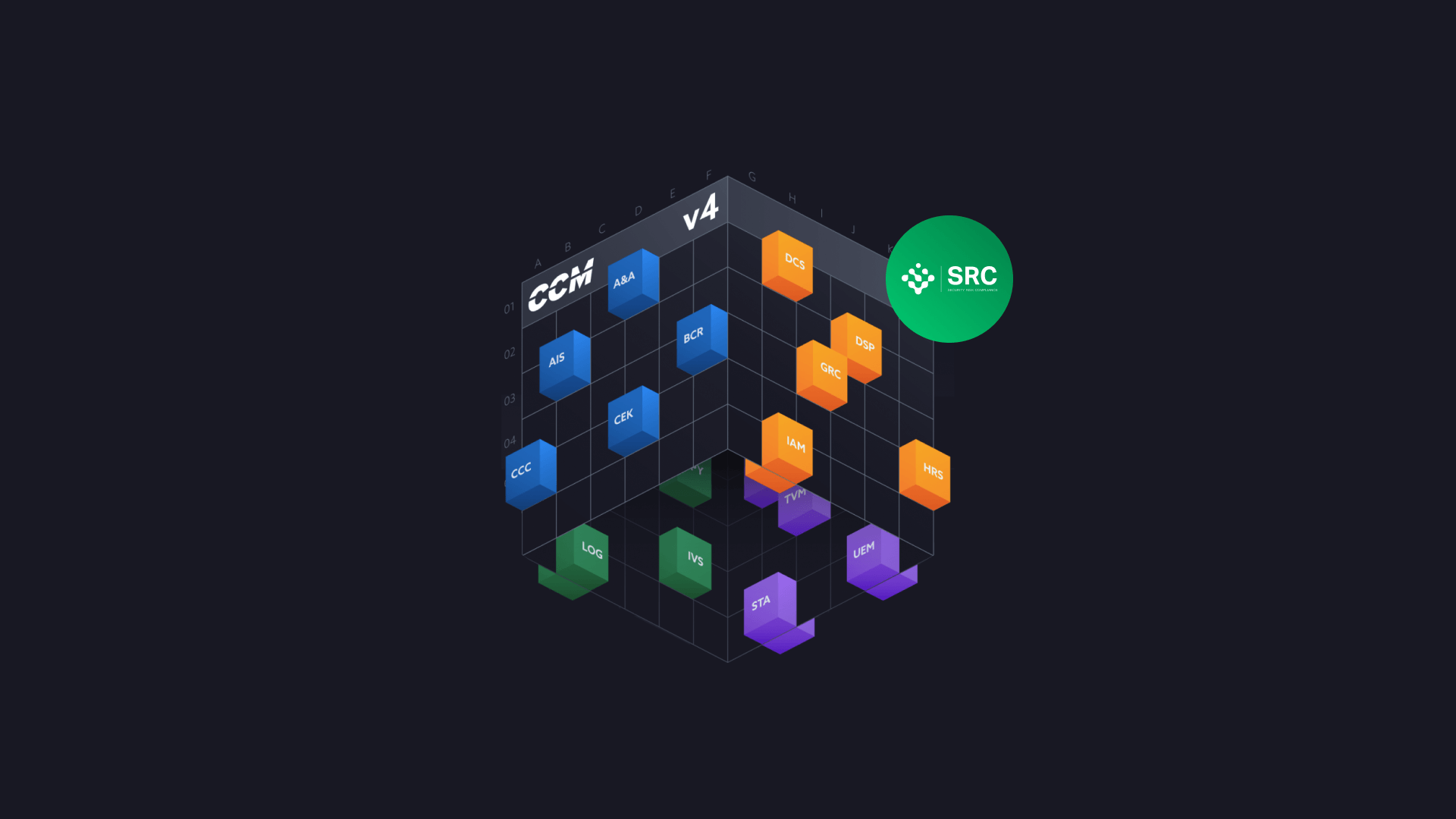

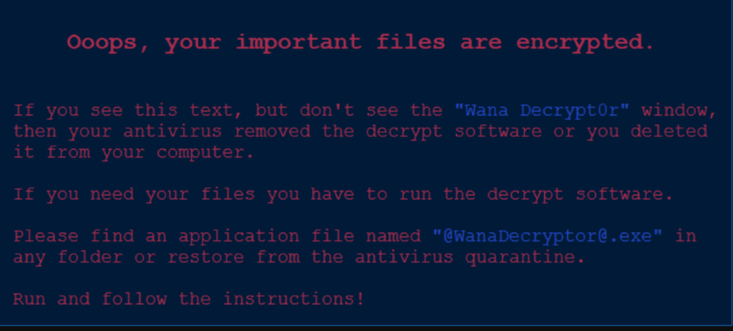

Es handelt sich um einen Virus, der sich in mindestens 74 Ländern ausgebreitet hat. Die vier am stärksten betroffenen Länder waren Russland, die Ukraine, Indien und Taiwan (Stand: Freitag, 12. Mai 2017). Das Virus zielte zunächst auf Russland ab, um sich dann auf verschiedene Branchen auszubreiten, darunter Telekommunikation, Schifffahrt, Automobilhersteller, Universitäten und das Gesundheitswesen. Die Malware verschlüsselt Benutzerdateien und fordert eine Gebühr in Höhe von 300 oder 600 US-Dollar in Bitcoins an eine Adresse, die in den nach der Infektion angezeigten Anweisungen angegeben wird. Abbildung 1 zeigt die Meldung, die auf infizierten Systemen zu sehen sind, wenn WannaCry die Geräte infiziert. Dieser Screenshot stammt aus dem Bericht von LogRhythm Labs. Der Virus verbreitete sich äußerst effektiv, da er auf mehrere wichtige und hochrangige Einrichtungen abzielte, darunter mehrere Einrichtungen in dem Vereinigten Königreich, darunter der National Health Service (NHS).

Abbildung 1

WannaCry-Komponenten und Quelle

Die WannaCry-Ransomware besteht aus einem anfänglichen Dropper, der das Verschlüsselungsprogramm als eingebettete Ressource enthält. Die Verschlüsselungskomponenten sind:

- Eine Entschlüsselungsanwendung ("Wana Decrypt0r 2.0"),

- eine passwortgeschützte Zip-Datei, die eine Kopie von Tor enthält sowie

- mehrere einzelne Dateien mit Konfigurationsinformationen und Verschlüsselungsschlüsseln.

Weitere Informationen zu den einzelnen Komponenten findest du hier. Der Encrypter hat Unterkomponenten, die für seine Funktionalität notwendig sind. Um den Blog-Artikel kurz und einfach zu halten, werden wir jedoch nicht näher auf diese Unterkomponenten eingehen.

Es gab Spekulationen, dass eine infizierte PDF-Datei die Quelle des Angriffs war, die später in einer Phishing-Kampagne verwendet wurde. Analysten haben diese Theorie jedoch nicht bestätigt, und bis jetzt ist die ursprüngliche Quelle des Angriffs weiterhin ungeklärt.

Wie hat WannaCry Systeme infiziert?

Der Quellcode von WannaCry ist bis heute nicht gefunden worden und steht den Forschern daher nicht zur Verfügung. Die Forscher nutzten Verhaltensmuster des Virus, um seine Interaktion mit Systemen zu bewerten. Sie vermuten, dass:

- der Virus versucht, auf eine fest kodierte URL zuzugreifen, die einen Kill Switch darstellt.

- Wenn WannaCry eine Verbindung zu der URL herstellen konnte, schaltet er diese ab. Wenn dies nicht möglich war, sucht es weiter nach Dateien mit einer bestimmten Datenerweiterung im System und verschlüsselt diese. Beispiele sind Microsoft Office-Dateien, MP3s und MKVs.

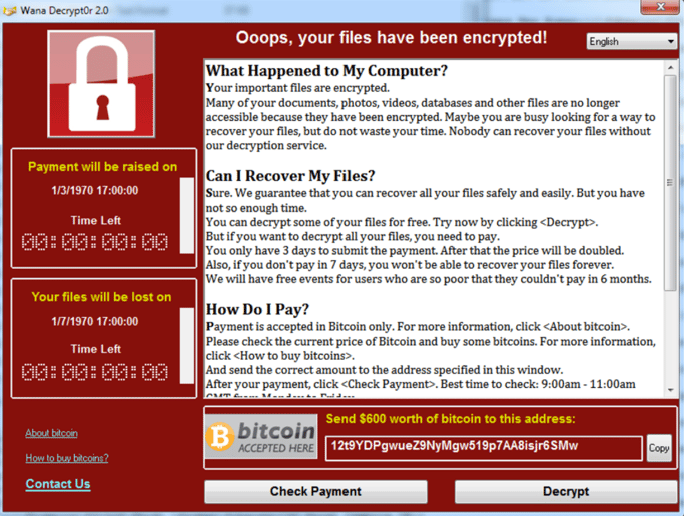

- Nach der Verschlüsselung werden die Dateien für den Benutzer des Geräts unzugänglich. Dann erscheint auf dem Bildschirm ein Fenster, in dem der Benutzer aufgefordert wird, einen Betrag von 300$ oder 600$ in Bitcoin zu zahlen, um die Dateien zu entschlüsseln und wieder zugänglich zu machen (siehe Abbildung 2).

Abbildung 2

NHS - ein prominentes Opfer von WannaCry

Wie bereits erwähnt, waren viele Institutionen von diesem Virus betroffen. Zu den wahrscheinlich bekannten WannaCry-Opfern gehörte der NHS in Großbritannien. Am 12. Mai stellte der NHS zunächst fest, dass 45 NHS-Organisationen, darunter 37 Trusts, mit der WannaCry-Ransomware infiziert waren. In den folgenden Tagen meldeten weitere Organisationen des NHS, dass sie ebenfalls betroffen waren. Insgesamt waren 80 von 236 Trusts im Vereinigten Königreich betroffen.

Infolgedessen meldete der NHS die folgenden Zahlen:

- 34 infizierte und "locked out" Geräte und

- 46 gestörte Systeme, die sich später als nicht infiziert herausstellten. Die Systeme wurden unterbrochen, weil sie vorsorglich abgeschaltet wurden, so dass E-Mails und andere Dienste nicht mehr funktionierten. Infolge dieser Maßnahme mussten die Mitarbeiter für Tätigkeiten, die normalerweise elektronisch ausgeführt werden, konventionelle Methodiken ("Stift und Papier") verwenden.

Der Cyberangriff hätte noch größere Störungen verursachen können, wenn er nicht von einem Cyberforscher durch die Aktivierung eines "Kill-Switch" gestoppt worden wäre. Am Abend des 12. Mai aktivierte ein Cyber-Sicherheitsforscher einen "Kill-Switch", so dass WannaCry keine Geräte mehr sperrte. Dies bedeutete, dass die WannaCry-Ransomware einige NHS-Organisationen infiziert hatte, diese aber aufgrund der Aktionen des Forschers nicht von ihren Geräten und Systemen ausgesperrt ("locked out") wurden. Zwischen dem 15. Mai und Mitte September identifizierten NHS Digital und NHS England weitere 92 Organisationen, darunter 21 Trusts, die mit der WannaCry-Domäne Kontakt hatten. NHS England geht davon aus, dass in diesen Regionen mehr Organisationen infiziert wurden, weil sie am 12. Mai betroffen waren, bevor der "Kill-Switch" von WannaCry aktiviert wurde.

WannaCry-Abwehr und -Prävention

Angenommen, ein System wird mit der WannaCry-Ransomware infiziert. In diesem Fall ist es am besten, zu versuchen, Dateien aus einem Backup wiederherzustellen, anstatt das Lösegeld zu bezahlen, da es keine Garantie gibt, dass die Zahlung zu einer erfolgreichen Entschlüsselung führt.

Um eine Infektion und die Verbreitung dieser Malware im Netzwerk zu verhindern, sollten alle Windows-Systeme auf aktuelle Patches und Antivirensignaturen aktualisiert werden. Darüber hinaus verhindert das Blockieren eingehender Verbindungen zu den SMB-Ports (139 und 445) die Ausbreitung der Malware auf Systeme, die noch für die gepatchte Sicherheitslücke anfällig sind.

Weitere Hinweise finden Sie in folgendem Blog-Artikel von Microsoft, in dem auf einen Notfall-Patch für Kunden verwiesen wird, die nicht unterstützte Betriebssysteme verwenden.

Ransomware in Deutschland

Ransomware-Angriffe haben auch in Deutschland zugeschlagen. Ein Beispiel ist das Universitätsklinikum Düsseldorf. Im Jahr 2020 wurden die IT-Systeme von einem Ransomware-Angreifer namens DoppelPaymer verschlüsselt, was das Krankenhaus dazu zwang, Notfallpatienten abzuweisen, und diesen Angriff möglicherweise zum ersten Todesfall durch Ransomware machte, da ein Patient starb, während wichtige Krankenhaussysteme aufgrund des Ransomware-Angriffs offline waren. In diesem Bericht finden Sie weitere Informationen über die Geschichte und den Trend von Ransomware-Angriffen in den Jahren 2021 und 2022.

WannaCry in Deutschland

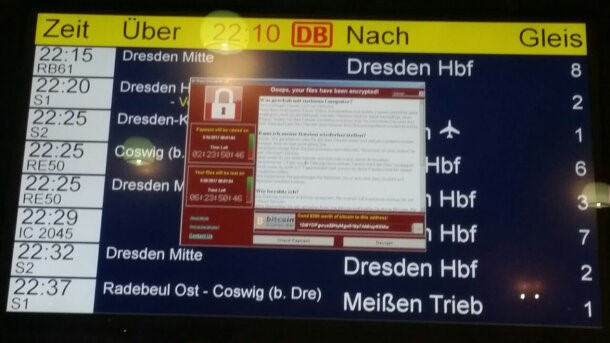

WannaCry hat auch Deutschland nicht verschont. Es infizierte die Computer der Deutschen Bahn. Zugreisende konnten Auswirkungen des Virus auf Bildschirmen und Anzeigetafeln verschiedener Bahnhöfe sehen. Abbildung 3 zeigt die Infektionsmeldung, die laut heise.de auf den Bildschirmen in den Bahnhöfen angezeigt wird. Auch die Kameras in den Bahnhöfen waren betroffen.

Abbildung 3

Nach Angaben des Bundesinnenministeriums war auch die Videoüberwachung in Bahnhöfen betroffen, nicht aber die Computer der Bundespolizei selbst.

WannaCry erschien auf den Anzeigetafeln mehrerer DB-Bahnhöfe, einschließlich des Frankfurter Hauptbahnhofs. Obwohl die geplanten Fahrten der DB und der Fahrplan der Züge normal abliefen, funktionierten die Fahrkartenautomaten aufgrund der Infektion der von ihnen betriebenen Computer nicht mehr.