Schutzziele der Informationssicherheit

Die Informationssicherheit und IT Schutzziele „Verfügbarkeit, Integrität und Vertraulichkeit“ sind nicht einzig und allein relevant für Sicherheitsexperten, aber aufgrund der ganzheitlichen Bedeutung der Informationssicherheit für Unternehmen beliebiger Größe zunehmend wichtig für das Management. Das hängt mit der starken Vernetzung in Unternehmen und Organisationen zusammen und der zunehmenden Bedrohung durch Angriffe oder anderen fremden Einwirkungen unterschiedlicher Art. Die Informationssicherheit ist heute in einem höheren Maße gefährdet. Nichtsdestotrotz haben Informationen hohen Wert und müssen deshalb geschützt werden. In diesem Artikel, werden wir Ihnen alles Wesentliche über das Thema Schutzziele der Informationssicherheit erklären.

Bedrohungen auf die Informationssicherheit

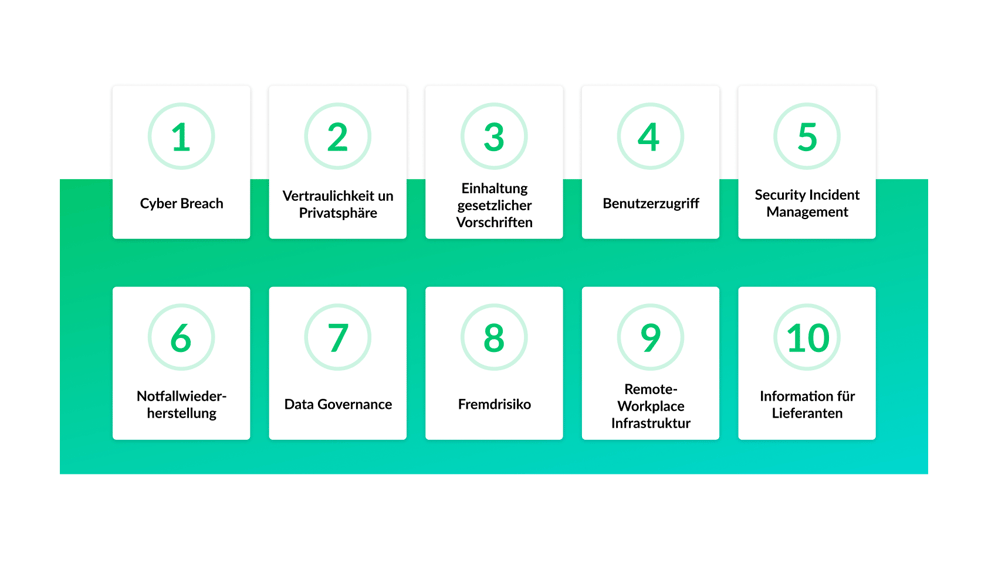

Bevor wir uns im Detail mit den Schutzzielen der Informationssicherheit beschäftigen, widmen wir uns der Frage, welche Bedrohungen auf Informationen in Unternehmen und deren Systemen gibt. Aus einer ISACA Studie wurden die Top 10 Technologie Risiken von Experten großer Unternehmen bewertet. Diese sind der Abbildung unten dargestellt.

TOP 10 DER TECHNOLOGIE RISIKEN LAUT ISACA

Dazu gehören z.B. auf Platz 1 Cyber-Angriffe, die immer häufiger auftauchen, aber unter Umständen lange unbemerkt bleiben. Ein charakteristisches Beispiel in diesem Zusammenhang ist die vom BSI kürzlich mit der IT-Bedrohungslage 4 / Rot bemessene kritische Schwachstelle in log4j. Cyber-Angriffe stellen gezielte Angriffe auf das Firmennetzwerk eines Unternehmens dar. Diese erfolgen beispielsweise durch bösartige Codes, Schadsoftware, Hackingangriffe oder Spam.

Dazu gehören z.B. auf Platz 1 Cyber-Angriffe, die immer häufiger auftauchen, aber unter Umständen lange unbemerkt bleiben. Ein charakteristisches Beispiel in diesem Zusammenhang ist die vom BSI kürzlich mit der IT-Bedrohungslage 4 / Rot bemessene kritische Schwachstelle in log4j. Cyber-Angriffe stellen gezielte Angriffe auf das Firmennetzwerk eines Unternehmens dar. Diese erfolgen beispielsweise durch bösartige Codes, Schadsoftware, Hackingangriffe oder Spam.

Spätestens durch einige medial bekannt gewordene Fälle wurde deutlich, dass auch das Ein- bzw. Mitwirken von Mitarbeiter:innen die Informationssicherheit gefährden kann. Dem kann durch zahlreiche Gegenmaßnahmen wie beispielsweise Schulungen/Aufklärungen zur Informationssicherheit, Konzeption von IT- und Compliance Richtlinien, aber auch durch mitarbeiterfördernde Maßnahmen zur Loyalitätssteigerung entgegengewirkt werden.

Eine weitere, oft desaströs in seiner Einwirkung, Bedrohungsform der Informationssicherheit stellt die "Höhere Gewalt" dar. Sie umfasst in der Regel Umwelt- und Wetterkatastrophen (Wasser, Feuer, Sturm). Diese Bedrohungsform kann dazu zuführen, dass der Geschäftsbetrieb teilweise oder komplett unterbrochen werden muss, weil möglicherweise Rechenzentren, die wichtige Informationen verarbeiten, von der Katastrophe betroffen sind. In diesem Zusammenhang fällt oft der Begriff des Business Continuity Managements (BCM). Im Rahmen des BCM werden Pläne definiert, wie der reguläre Betrieb nach störungsbedingter Unterbrechung in kürzester Zeit wieder aufgenommen werden kann.

Gesetze, Standards und Regulatorien in diesem Zusammenhang zielen darauf ab einen (gesetzlichen) (Empfehlungs-)Rahmen zum adäquaten Schutz von kritische Daten und Informationen zu entwickeln. Beispiele sind z.B. die DSGVO oder das IT-Sicherheitsgesetz. Daten müssen nicht einzig und allein elektronischer Natur sein, sondern können beliebige geschriebene und gedruckte Informationen umfassen, die auf nicht-elektronischem Weg übermittelt (z.B. postalisch) oder archiviert werden. Die Informationssicherheit widmet sich daher dem Schutz aller Daten unabhängig ob in digitaler oder nicht-digitaler Form.

Schutzziele nach ISO/IEC 27001

Der Informationssicherheitsbegriff ist Gegenstand der ISO/IEC 27000 Reihe. Im wesentlichen Dokument der ISO/IEC 27001, wird Informationssicherheit über die IT Schutzziele "Verfügbarkeit, Integrität und Vertraulichkeit" und deren Aufrechterhaltung definiert. Weitere Faktoren, die nach ISO/IEC 27000 ebenfalls Teil der Informationssicherheit sein können, sind Authentizität, Zurechenbarkeit, Nicht-Abstreitbarkeit und Verlässlichkeit.

Schutzziele der Informationssicherheit

Schutzziel VERTRAULICHKEIT (engl. CONFIDENTIALITY)

Unter dem Schutzziel Vertraulichkeit versteht man den Schutz vor Verrat von Informationen oder vertraulichen Daten. Darunter fallen z.B. Umsatz- oder Verkaufszahlen, Marketing-Kennzahlen, Ergebnisse aus Forschung und Entwicklung usw., die Wettbewerber:innen interessieren könnten. Eine Verletzung der Vertraulichkeit liegt laut BSI dann vor, wenn vertrauliche Informationen unberechtigt zur Kenntnis genommen oder weitergegeben werden. Daher ist die Vertraulichkeit mit dem Begriff der Authentizität verzahnt. Die Verzahnung Vertraulichkeit-Authentizität äußert sich dadurch, dass durch Festlegung von Berechtigungen und Kontrollen gewährleistet werden muss, dass unautorisierte Benutzer keine Kenntnis über vertrauliche Informationen erhalten dürfen.

Schutzziel INTEGRITÄT (engl. INTEGRITY)

Unter dem Schutzziel Integrität versteht das BSI (Bundesamt für Sicherheit in der Informationstechnologie) im IT Grundschutz das ausnahmslose Funktionieren von IT-Systemen sowie die Vollständigkeit und Richtigkeit von Daten und Informationen. Beziehen wir das Schutzziel auf die Informationssicherheit, so bedeutet Integrität das Verhindern von nicht genehmigten Veränderungen an wichtigen Informationen. Manipulative Veränderungen, wie das Einfügen oder Löschen von Zeichen, das Verändern einer Anordnung von Daten oder Dateien, oder das Duplizieren von Informationen, führen zur Verletzung dieses Schutzzieles. Durch (zusätzliche) Attribute, wie z.B. Autor, Einstellung- und Veränderungsdatum usw. können Änderungen an Informationen nachvollzogen werden. Gefälschte Daten führen zu Fehlern im Unternehmen, die schnell größere Schäden (finanziell- und/oder Reputationsschäden) verursachen können. Diese äußeren sich z.B. durch Fehlbuchungen, falschen Lieferungen oder fehlerhaften Produkten.

Schutzziel VERFÜGBARKEIT (engl. AVAILABILITY)

Das Schutzziel Verfügbarkeit ist dann erfüllt, wenn IT-Systeme, IT-Anwendungen, IT-Netzwerke oder elektronische Informationen einem Benutzer (z.B. von Mitarbeiter:innen oder Kund:innen) zur Verfügung stehen und diese wie erwünscht ohne Einschränkungen dem Benutzer zur Verfügung stehen. Die Verfügbarkeit dient als Maß zur Beschreibung welche Leistung ein IT-System zu einem bestimmten Zeitpunkt erbringen muss. Eine Verletzung der Verfügbarkeit macht sich bemerkbar, wenn z.B. Daten oder Informationen (z.B. Rechnungen, Kund:innendaten, Marketingdaten usw.) nicht vom Rechner (PC, Laptop, Smartphone usw.) abgerufen oder Geldtransaktionen nicht durchgeführt werden. Eine Vielzahl anderer Auswirkungsszenarien ist je nach Geschäftsprozess denkbar: Online-Käufe sind nicht mehr abwickelbar, Maschinen- oder ganze Produktionsstätten fallen aus. An diesen Beispielen wird ersichtlich, dass die Verletzung der Verfügbarkeit für ein Unternehmen zu einem hohen finanziellen Schaden sowie Reputationsschäden führen kann.

Schutzziel AUTHENTIZITÄT (engl. AUTHENTICITY)

Das Schutzziel Authentizität beschreibt die Sicherstellung der Echtheit und Glaubwürdigkeit eines Objektes bzw. Subjektes, welche anhand einer eindeutigen Identität sowie charakteristischen Eigenschaften überprüfbar sind. Denn erst mit einer funktionsfähigen Authentifizierung kann erreicht werden, dass Daten ihrem Ursprung zugeordnet und eine Rollenzuordnung von Berechtigung möglich werden können.

CIA/VIVA-Schutzziele

Kombinieren wir nun obige Schutzziele der Informationssicherheit erhalten wir die im englischsprachigen Raum bekannte Bezeichnung CIA-Schutzziele. Diese Bezeichnung setzt sich zusammen aus den Schutzzielen:

- Confidentiality (Vertraulichkeit)

- Integrity (Integrität)

- Availability (Verfügbarkeit)

In der deutschen Informationssicherheitsforschung wird oft von VIVA-Schutzzielen gesprochen, die die CIA-Schutzziele durch das Hinzufügen des Schutzziels Authentizität erweitern. Insgesamt bestehen diese im Gegensatz zu den CIA-Schutzzielen statt aus drei Schutzzielen aus den folgenden vier:

- Vertraulichkeit (engl. Confidentiality)

- Integrität (engl. Integrity)

- Verfügbarkeit (engl. Availability)

- Authentizität (engl. Authenticity)

Weiterführende Schutzziele

Im Rahmen der IT-Sicherheitsforschung werden weitere Schutzziele außerhalb der CIA- bzw. VIVA-Schutzzielen abgeleitet:

- Verbindlichkeit/Nachweisbarkeit (engl. Liability/Non-Repudiation): Dieses Ziel umfasst die Sicherstellung, dass eine entsandte Nachricht nachprüfbar und beweisbar sein muss. Genauer gesagt heißt das, dass eine Kommunikation im Nachhinein nicht von einer der beteiligten Subjekte gegenüber Dritten abgestritten werden kann. Dieses Ziel ist besonders für Dienstleister wichtig.

- Zurechenbarkeit: Hier ist der Schutz vor beabsichtigten oder unbeabsichtigten Störungen, beispielsweise durch Angriffe oder auch durch höhere Gewalt, gemeint. Sie ist mit Kontrollaktivitäten die Sicherung der Architektur, ihrer Prozesse und Reduzierung der Gesamtkomplexität verbunden. Regelmäßige Kontrollen stellen sicher, dass alle Sicherheitsmaßnahmen (sowohl technische als auch betriebliche) wie beabsichtigt funktionieren, um das System und die darin verarbeiteten Informationen zu schützen.

Schutzbedarfskategorien nach IT-Grundschutz

Der Schutzbedarf eines Assets bezüglich eines der Schutzziele der Informationssicherheit orientiert sich an dem Ausmaß des bei Verletzungen jeweils drohenden Schadens. Die Schadenshöhe kann vorab nicht exakt ermittelt werden. Als Alternative empfiehlt der BSI gemäß der IT-Grundschutz-Methodik Schutzbedarfskategorien für den jeweiligen Anwendungszweck zu definieren, die eine Klassifikation der Schadensauswirkung bei Verletzung des jeweiligen Schutzziels erlauben. Der BSI nennt im IT-Grundschutz die folgenden drei Schutzbedarfskategorien:

- normal: Die Schadensauswirkungen sind begrenzt und überschaubar.

- hoch: Die Schadensauswirkungen können beträchtlich sein.

- sehr hoch: Die Schadensauswirkungen können ein existentiell bedrohliches, katastrophales Ausmaß erreichen.

Der Schaden, der von einer Verletzung der Schutzziele der Informationssicherheit ausgehen kann, kann sich auf verschiedene Schadensszenarien beziehen:

- Verstöße gegen Gesetze, Vorschriften oder Verträge,

- Beeinträchtigungen des informationellen Selbstbestimmungsrechts,

- Beeinträchtigungen der persönlichen Unversehrtheit,

- Beeinträchtigungen der Aufgabenerfüllung,

- negative Innen- oder Außenwirkung oder

- finanzielle Auswirkungen.

Weiterführender Artikel Tipp: White Paper Informationssicherheit: Ein ganzheitlicher Ansatz