Startups sind verstärkt Opfer von Cyberangriffen-Eine MiTM-Fallstudie

Ein bekanntes Berliner Startup für Supermarktlieferdienste setzt stark auf IT-Lösungen. Schließlich ist die Schaffung eines umfassenden Liefersystems, das auf Kundeninteraktion beruht, stark technologieabhängig. Was das Startup bei der Entwicklung seiner IT-Landschaft vernachlässigt hat, ist der Aspekt der Datensicherheit, den Hacker im Rahmen von Cyberangriffen für sich ausnutzen können. In diesem Blog gehen wir auf diesen Aspekt genauer ein.

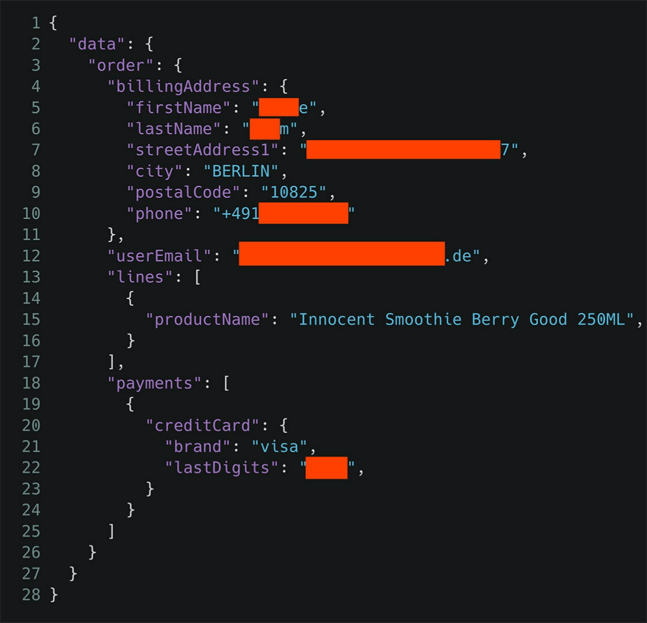

Im März 2021 teilten Wissenschaftler der IT-Sicherheit das Ergebnis ihrer Untersuchung der Öffentlichkeit mit. Ihre Arbeit zielte darauf, Plattformen von Startup-Unternehmen einem Penetrationstest zu unterziehen. Dabei entdeckten sie eine kritische Sicherheitslücke, die den Namen, die Adresse, die Bestellung und sogar Kreditkartendaten von Tausenden von Kunden preisgibt. Die Sicherheitslücke rührt daher, dass die Datenschnittstelle nicht ausreichend gesichert war, so dass der Zugriff auf Kundeninformationen für Unbefugte möglich war. Als Faustregel gilt: Ein fortgeschrittener Hacker könnte die Informationen von Tausenden von Benutzern preisgeben, indem er diese Lücke in nicht mehr als einer halben Stunde ausnutzt.

Das Startup-Unternehmen und das Pentesting-Team haben gute Arbeit geleistet, indem sie diese Schwachstelle entdeckten, bevor sie ausgenutzt werden konnte. Es zeigt sich, dass Investitionen in ein sicheres System präventiv vor Katastrophen schützen kann.

Was ist passiert?

Die Wissenschaftler verwendeten einen Machine-in-the-Middle-Proxy (MitM), um die Kommunikation der Startup-App zu lesen, die die Datenbankabfragen darstellt. Mithilfe eines in dieser App gespeicherten Autorisierungstokens konnten sie sich direkt mit dem Server des Startup-Unternehmens verbinden und die Datenbank abfragen.

Machine-in-the-Middle (MITM) ist eine gängige Art von Cybersicherheitsangriff, die es Angreifern ermöglicht, die Kommunikation zwischen zwei Zielen zu belauschen. Der Angriff findet zwischen zwei rechtmäßig kommunizierenden Hosts statt, wodurch der Angreifer ein Gespräch / eine Kommunikation „mithören“ kann, dem er als nicht-legitimierter Teilnehmer normalerweise nicht zuhören sollte; daher, der Name „Machine-in-the-Middle“. MITM beeinträchtigt nicht nur die Vertraulichkeit der Kommunikation, sondern bedroht auch die Datenintegrität, da der Angreifer über das notwendige Werkzeug verfügen könnte, die ursprüngliche Kommunikation zu manipulieren.

Die Forscher machten sich die folgenden wesentlichen Schwachstellen / Fehler zunutze:

- Broken Authentication und

- DB Injection.

Interessanterweise werden genau diese beiden Schwachstellen auf Platz eins und zwei auf der OWASP-Risikoliste für 2017 geführt. Das folgende Bild zeigt die zurückgegebene JSON-Datei der experimentellen Abfrage, die an den Datenbankserver von iphone-ticker.de übergeben wurde :

Ursachen für die Schwachstellen

Die Sicherung eines Cyber-Systems steht für die Sicherung aller Systembestandteile. Die Forscher der IT-Sicherheit haben konkret zwei Sicherheitslücken ausgenutzt, um Nutzer-/Kundendaten zu extrahieren:

- Autorisierungsfehler: Ihr erfolgreicher MiTM- Angriff schaffte es, die Kommunikation zwischen der Client-App und dem Server abzufangen. Sie konnten den Nachrichtenaustausch einsehen, einschließlich der kritischen. Der Erfolg des MiTM- Angriffs beruht auf der Einrichtung unsachgemäßer Autorisierungstoken und der fehlenden Verschlüsselung, wenn diese erforderlich ist. Wenn beispielsweise die Server-/App- Nachrichten verschlüsselt und der Verschlüsselungsschlüssel sicher und nicht mit dem Sitzungstoken verknüpft wäre, könnten die Forscher nicht als MiTM fungieren.

- Nicht-immune Datenbank: Als es den Forschern gelang, über ihren Computer mit dem Server zu kommunizieren und vorgab, das Opfer zu sein, verwendeten sie einen gängigen Datenbankangriff namens „Injection“. Dies geschieht, wenn ein Angreifer eine SQL-Abfrage in einen Standard-HTML-Text einfügt. Der Server des Startup-Unternehmens erkannte den übermittelten Text nicht als normalen Text und leitete die SQL-Abfrage entsprechend an den Datenbankserver weiter, der sofort mit dem Abfrageergebnis (in diesem Fall die Benutzerdaten des Unternehmens) antwortete.

Behebung der Schwachstellen

Widmen wir uns nun den Schwachstellen dieses Startup-Beispiels. Zur Vermeidung des Autorisierungsfehlers ist sicherzustellen, dass für jede Systemstruktur immer ein ordnungsgemäßes Token-Session-Timeout berücksichtigen werden sollte. Außerdem ist das Verknüpfen eines Tokens mit der ursprünglichen Geräte-MAC-Adresse ein wichtiger Aspekte, um die Identitätssicherung aufrechtzuerhalten. Um Datenbank zu immunisieren, könnte das Startup-Unternehmen dem Injection-Angriff entgegenwirken, indem es die Sonderzeichen in jedem an den Server gesendeten Text wie HTML-Tagging-Symbole „<>“ und „</>“ deaktiviert.

Fazit

Plausibel ist wahrscheinlich, dass die Gegner in diesem speziellen Szenario möglicherweise nicht daran interessiert sind, was ihre Nachbarn zum Mittagessen bestellt haben oder ob sie ihre Bestellung rechtzeitig erhalten haben oder nicht. Die durch das Datenleck aufgedeckten Aufzeichnungen könnten jedoch Kriminellen von E-Mail-Adressen-/Telefonbetrügern zugänglich sein, die feststellen, dass sie die korrekten Identifikationsinformationen wie Name und Adresse einer Person kennen. Außerdem fragen einige Kundensupport-Agenturen häufig nach den letzten vier Ziffern des Bankkontos, um die Identität des Anrufers zu bestätigen. Folglich können wir sehen, wie einfach es für Hacker ist, Stalking-Angriffe zu starten, nachdem sie diese Daten erhalten haben.

Nach der DSGVO ist jedes Unternehmen für den Schutz der Kundendaten (unabhängig davon, ob Daten gespeichert oder verarbeitet werden) verantwortlich. Dementsprechend würde das Erreichen dieser Sicherheitslücke durch einen Hacker vor dem Pentesting-Team schwerwiegende rechtliche Konsequenzen für das Startup-Unternehmen nach sich ziehen, zusätzlich zu einer extremen Schädigung des geschäftlichen Rufs des Unternehmens.

Das Startup-Unternehmen hat schnell reagiert und diese Sicherheitslücken behoben. Außerdem erklärte das Unternehmen, dass es zusätzliche Maßnahmen zum Schutz ihrer Systems ergriffen habe. Dies ist schon allein aus Reputationsgründen wichtig, um zu zeigen, dass das Unternehmen aus Fehlern lerne und einen stärken Fokus auf die Sicherung der Cybersysteme lege.